Зміст

Запуск PuTTY і підключення до сервера

Що робити, якщо у вас немає сервера

Діалогове вікно попередження безпеки

Вікно терміналу та облікові дані для входу

Параметри конфігурації та збережені профілі

Завантаження, збереження або видалення збереженого сеансу

Параметри конфігурації лівої панелі

Обмін ключами, ключі хоста та параметри шифрування

Параметри аутентифікації — аутентифікація відкритим ключем

Аутентифікація Active Directory (GSSAPI / Kerberos)

Вступ

На цій сторінці пояснюється, як використовувати вікно термінала PuTTY у Windows. Як налаштувати PuTTY, як створити та зберегти профілі та які параметри конфігурації змінити. Також розглядаються додаткові теми, такі як налаштування автентифікації відкритого ключа.

Отримання та встановлення

Ви можете завантажити копію програмного забезпечення для платформи Windows зі сторінки завантаження. Детальні інструкції зі встановлення наведені на сторінці інструкцій зі встановлення.

Запуск PuTTY і підключення до сервера

Якщо ви вибрали створення ярлика на робочому столі під час встановлення, ви можете запустити програму, просто (подвійно) клацнувши по ярлику. В іншому випадку відкрийте програмне забезпечення з меню «Пуск» Windows.

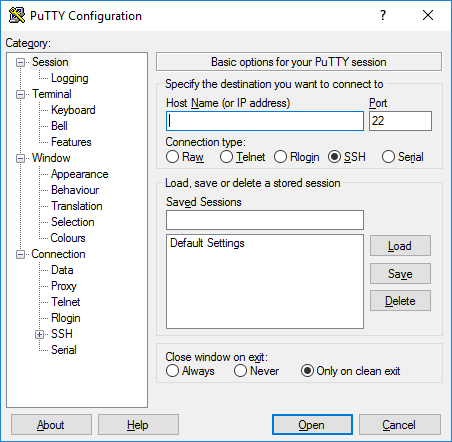

Після запуску програмного забезпечення має відкритися вікно під назвою «Конфігурація PuTTY». Це вікно містить панель конфігурації ліворуч, поле імені хоста (або IP-адреси) та інші параметри посередині, а також панель для збереження профілів сеансу в нижній правій області.

Для простого використання все, що вам потрібно зробити, це ввести ім’я домену або IP-адресу хоста, до якого ви хочете під’єднатися, у полі «Ім’я хоста» та натиснути «Відкрити» (або натиснути «Enter»). Доменне ім’я виглядає так students.example.edu. IP-адреса виглядає приблизно так 78.99.129.32.

Що робити, якщо у вас немає сервера

Якщо у вас немає сервера для підключення, ви можете спробувати Tectia SSH у Windows або OpenSSH у Linux.

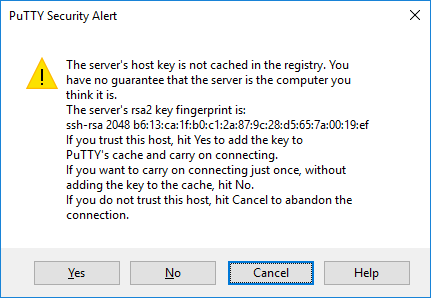

Діалогове вікно попередження безпеки

Коли ви підключаєтеся до сервера вперше, ви, ймовірно, побачите PuTTY Security Alert діалогове вікно про те, що ключ хоста сервера не кешується в реєстрі. Це нормально, коли ви підключаєтеся до сервера вперше. Якщо ви отримаєте це повідомлення в іншому випадку, це може означати, що хтось намагається атакувати ваше з’єднання та викрасти ваш пароль за допомогою атаки «man-in-the-middle attack».

Але, як було сказано, під час першого підключення це нормально, і вам потрібно просто натиснути Так. Якщо ви сумніваєтесь, ви можете перевірити показаний відбиток ключа та переконатися, що він той самий, що використовується сервером. У реальному житті цього майже ніхто не робить. У будь-якому випадку безпечніше використовувати належне рішення для керування ключами SSH.

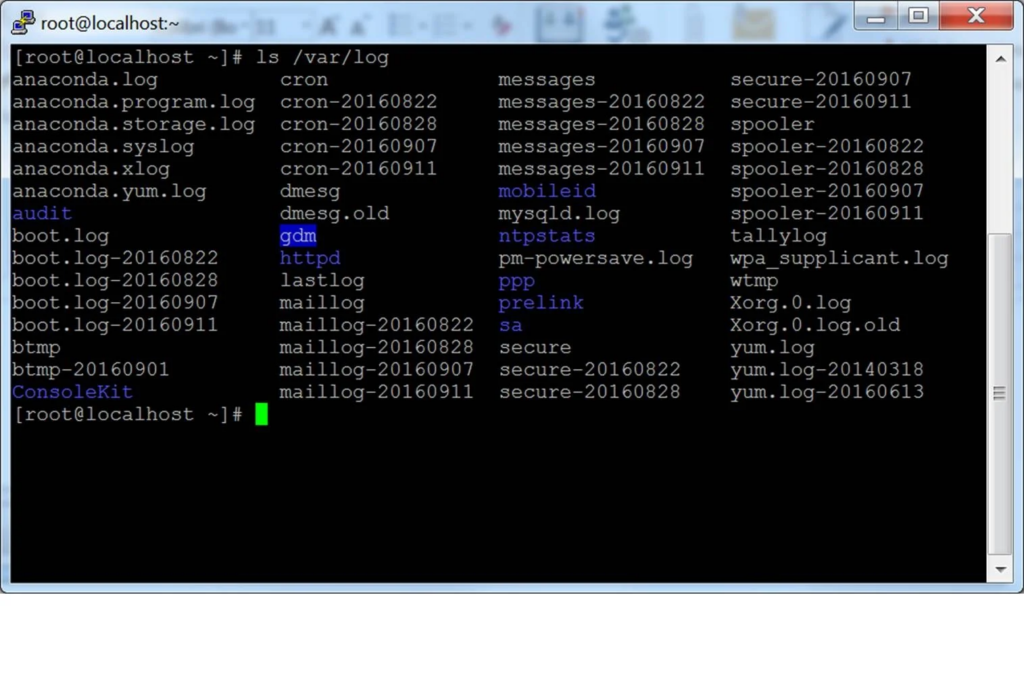

Вікно терміналу та облікові дані для входу

Після сповіщення безпеки ви повинні отримати вікно термінала. За замовчуванням це чорне вікно. Спочатку він повинен запитати ваше ім’я користувача, а потім пароль. Після цього ви повинні отримати командний рядок на сервері.

Після цього ви можете писати у вікні термінала. Тепер ви підключені до сервера, і все, що ви вводите у вікні, надсилається на сервер. Відповіді сервера показуються у вікні. Ви можете запускати будь-які текстові програми на сервері за допомогою вікна. Сеанс припиняється, коли ви виходите з оболонки командного рядка на сервері (зазвичай, ввівши exit у командному рядку) або натиснувши Control-D. Крім того, ви можете примусово завершити сеанс, закривши вікно термінала.

Параметри конфігурації та збережені профілі

Вікно початкової конфігурації містить багато параметрів. Більшість із них не потрібні при нормальному використанні.

Порт

Поле порту визначає порт TCP/IP для підключення. Для SSH це порт, на якому працює сервер SSH. Його можна залишити 22. Якщо з якоїсь причини вам потрібно під’єднатися до іншого номера порту, просто змініть значення. Зазвичай лише розробники змінюють це значення на інше, але відомо, що деякі підприємства запускають сервери SSH на нестандартних портах або запускають кілька серверів SSH на одному сервері на різних портах.

Тип підключення

Вибір типу підключення майже ніколи не потрібно торкатися. Просто залиште це як SSH. SSH — це безпечний зашифрований протокол зв’язку, розроблений для забезпечення максимального захисту ваших паролів і даних.

Необроблені підключення можуть використовуватися розробниками для підключення TCP/IP-сокета для тестування (наприклад, під час розробки мережевої програми, яка слухає порт TCP/IP).

Telnet — це старий застарілий протокол, який майже ніколи не використовується, якщо ви не керуєте обладнанням, якому більш як 10 років. Telnet не є безпечним. Паролі надсилаються в мережі у відкритому вигляді. Зловмисники можуть легко підслуховувати повідомлення відкритим текстом і викрадати імена користувачів і паролі. Rlogin — ще один застарілий протокол із подібними проблемами.

Serial означає послідовний порт, ще один застарілий механізм зв’язку для підключення комп’ютерів до периферійних пристроїв. Більшість комп’ютерів у наш час більше не мають послідовних портів, але вони все ще іноді використовуються для керування фізичним обладнанням, приладами, машинами чи пристроями зв’язку. Інше використання послідовних портів — налагодження операційних систем або вбудованого програмного забезпечення.

Завантаження, збереження або видалення збереженого сеансу

У цьому розділі можна зберегти свої налаштування як іменовані профілі. Щоб створити новий профіль, просто напишіть ім’я свого нового профілю в полі «Збережені сеанси» та натисніть «Зберегти». Ім’я хоста та інші налаштування зберігаються в профілі.

Збережені профілі показуються у великому полі під ним. Спочатку він міститиме лише параметри за замовчуванням. Збережені вами профілі будуть включені туди. Щоб використати попередньо збережений профіль, виберіть профіль і натисніть «Завантажити». Щоб видалити профіль, який більше не потрібен, виберіть профіль і натисніть «Видалити ».

Закрити вікно при виході

Наостанок, параметр Закривати вікно під час виходу визначає, чи має вікно термінала автоматично закриватися, коли з’єднання припиняється. Рідко виникає потреба змінити значення за замовчуванням Лише під час чистого виходу.

Параметри конфігурації лівої панелі

Більше параметрів можна знайти на лівій панелі під назвою Категорія. Виберіть категорію з дерева, і права панель зміниться, щоб показати параметри конфігурації для цієї категорії. Показані спочатку параметри належать до категорії сеансу.

Тут описані лише більш актуальні параметри. Є багато параметрів, і більшість з них ніколи не будуть використані вами.

Параметри термінала

Параметри в цій категорії впливають на емуляцію терміналу та розкладку клавіатури. Вони здебільшого не пояснюються, тому тут не розглядатимуться. Мало кому потрібно торкатися до них.Деякі користувачі можуть змінити конфігурацію сповіщення в вікні терміналу; люди, які використовують екзотичні операційні системи, можуть змінити те, що надсилається клавішею повернення або видалення.

Параметри вікна

Параметри вікна впливають на вигляд і поведінку вікна термінала. Він також може вказати, як символи перекладаються під час виведення, і вибрати шрифти та кольори для вікна

Варіанти підключення

З варіантів підключення можуть бути корисними параметри «Data ». Ім’я користувача для автоматичного входу уточнює користувача для входу, тому ім’я не потрібно буде вводити щоразу. Параметри проксі-сервера рідко корисні для домашніх користувачів, але можуть знадобитися на підприємствах, де заборонено вихідні підключення до Інтернету без використання проксі-сервера SOCKS або інших подібних механізмів. Не хвилюйтеся, якщо ви не знаєте, що таке проксі-сервер SOCKS; просто тримайтеся якомога далі від цього розділу.

Категорії Telnet, Rlogin і Serial містять лише параметри для цих протоколів, і дуже мало людей коли-небудь ними скористаються.

Проте параметри SSH важливі та корисні для деяких людей. Звичайний користувач або студент не повинен хвилюватися про них. Але якщо ви хочете використовувати автентифікацію з відкритим ключем, то вони потрібні. Зауважте, що вам потрібно відкрити піддерево параметрів SSH, натиснувши маленький [+]. Інакше ви не побачите всіх варіантів.

Обмін ключами, ключі хоста та параметри шифрування

Ви майже ніколи не захочете торкатися параметрів Kex (обмін ключами), Host Keys або Cipher. Усі вони мають прийнятні значення за замовчуванням, і більшість людей недостатньо знають про криптографію, щоб вибрати кращі значення. Тому просто пропустіть ці параметри, якщо ви не знаєте, що робите.

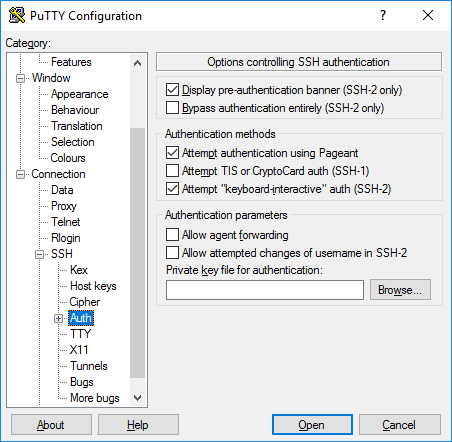

Параметри аутентифікації — аутентифікація відкритим ключем

Піддерево Auth містить деякі параметри, які можуть бути корисними. Якщо натиснути кнопку «Аутентифікація », з’явиться панель під назвою «Параметри керування автентифікацією SSH». Щоб увімкнути автентифікацію за допомогою відкритого ключа, потрібно лише створити ключ SSH, а потім натиснути кнопку «Огляд» у полі «Параметри автентифікації» в правій середній частині цієї панелі конфігурації. Досвідчені користувачі також можуть захотіти встановити прапорець «Дозволити переадресацію агента », щоб використовувати єдиний вхід на основі ключа.

Більшості користувачів не потрібно генерувати ключі SSH і знати, що таке аутентифікація з відкритим ключем. Однак системним адміністраторам слід навчитися цього, а також ознайомитися з керуванням ключами SSH і переконатися, що їхня організація впроваджує належні процеси надання та завершення роботи та аудити для ключів SSH.

Аутентифікація Active Directory (GSSAPI / Kerberos)

Однією з цікавих особливостей PuTTY є підтримка єдиного входу в Active Directory. Технічно він використовує протокол Kerberos через інтерфейс програмування під назвою GSSAPI. У протоколі SSH цей механізм називається аутентифікацією GSSAPI. Корпоративні користувачі, які використовують аутентифікацією Kerberos (наприклад, за допомогою служб аутентифікації Centrify або Quest, також відомої як Vintela), можуть скористатися можливістю єдиного входу. Іншим користувачам не потрібно піклуватися про це. Параметри автентифікації GSSAPI можна знайти в розділі SSH / Auth. Зауважте, що вам потрібно знову розгорнути розділ Auth, натиснувши на [+], щоб побачити параметри GSSAPI.

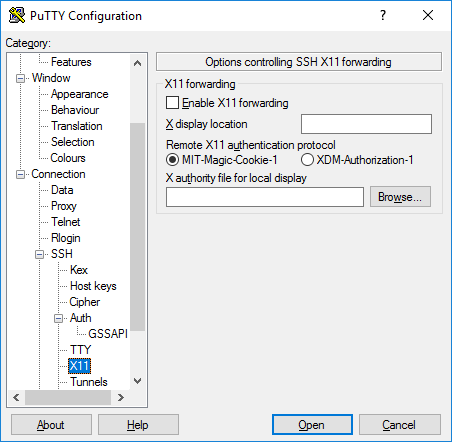

Параметри пересилання X11

X11 — це протокол і система для запуску графічних програм на Unix і Linux. Він підтримує віддалений запуск графічних програм через мережу out-of-the-box.

PuTTY не реалізує сервер X11 (сторона дисплея), але він може працювати з деяким іншим продуктом, який реалізує функції X-сервера в Windows. Популярною безплатною альтернативою є XMing.

Щоб використовувати сервер X11, вам потрібно встановити прапорець «Увімкнути переадресацію X11» і ввести localhost:0.0 у полі X display location. Інші налаштування торкати не потрібно.

Варіанти тунелювання

Останньою категорією параметрів конфігурації, яку ми обговоримо, є тунелі. Вони використовуються для налаштування тунелювання SSH, яке також називається переадресацією портів SSH. Цю панель можна використовувати для визначення переадресації для з’єднання. Переадресації зберігаються в профілі.

Щоб додати локальне перенаправлення (тобто порт TCP/IP на локальному комп’ютері перенаправляється на порт на віддаленому комп’ютері або на комп’ютер, доступний з віддаленого комп’ютера), введіть порт джерела в полі Source port, хост призначення та порт (наприклад, www.dest.com:80) у полі Destination і виберіть Local. Натисніть Add.

Щоб додати віддалену переадресацію (тобто порт TCP/IP на віддаленій машині перенаправляється на порт на локальній машині або на машину, доступну з локальної машини), укажіть порт джерела на машині призначення та пункт призначення, доступний із локальної машини (ваш робочий стіл).

Зазвичай вам не потрібно встановлювати позначку «Локальні порти приймають з’єднання з інших хостів» або те саме для віддалених портів. Однак, якщо з’єднання з перенаправленим портом здійснюється через мережу, а не з localhost, вам потрібно перевірити ці параметри. Існує невеликий ризик небезпеки, але зазвичай це не проблема у випадках, коли використовується тунелювання SSH. Однак ви повинні розуміти, що будь-хто, хто може під’єднатися до відповідного комп’ютера, може потім під’єднатися до перенаправленого порту. У деяких випадках перенаправлення портів можна використовувати для проходження брандмауерів.

Якщо помітили помилки чи неточності, будь ласка, залишіть коментар чи напишіть листа на поштову адресу [email protected]