Вступ

«Linux Secure Shell або SSH — це протокол, який використовується комп’ютерами Linux для доступу до віддалених комп’ютерів і безпечного виконання команд. Це заміна rlogin і rsh. Таким чином, SSH забезпечує зашифрований і безпечний зв’язок між ненадійними хостами через незахищену або ненадійну мережу.

Також відомий як Secure Socket Shell, цей протокол є програмою безпеки для користувачів Linux, які підключаються до віддалених серверів. Фреймворк дозволяє користувачам передавати файли, запускати командні рядки та графічні програми та створювати безпечні віртуальні мережі через Інтернет.

Фреймворк має команду SSH для захисту віддалених з’єднань і передачі даних між клієнтами та хостами. Утиліта забезпечує шифрування всіх комунікацій.

Команда працює шляхом передачі даних клієнта на хост. Після виконання команда повертає вихідні дані від хоста до клієнта та часто виконується через IP/TCP-порт 22. Це зашифроване з’єднання також використовується для переадресації портів, сервера Linux, тунелювання та багато іншого».

Компоненти команди SSH

Як і будь-яка інша обчислювальна команда, команда ssh має синтаксис. Синтаксис цієї команди показаний нижче;

ssh user_name@host(IP/Domain_name)І, як показано в команді, наступне робить компоненти ssh комою;

- ssh command – команда надає комп’ютерам інструкції щодо створення безпечних зашифрованих з’єднань із хост-мережею чи системою.

- User Name – це ім’я клієнта або користувача Linux, до якого має доступ ваша хост-машина чи система.

- Host – це машина, до якої користувач отримує доступ або з якою встановлює з’єднання, а також доменні імена чи IP-адреси. В ідеалі хостами можуть бути маршрутизатори або комп’ютери.

Короткий опис і позначки команди ssh

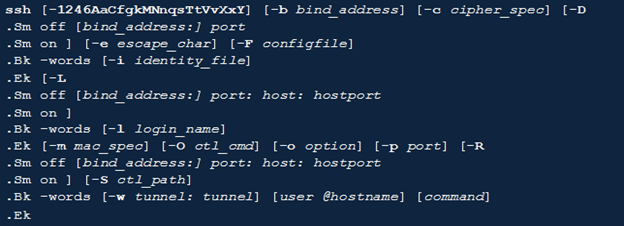

Зображення нижче ілюструє короткий опис команди ssh;

Теги команди ssh такі;

| Тег | опис |

| -1 | Змушує ssh використовувати лише протокол версії 1 |

| -2 | Примушує ssh тестувати лише протокол версії 2 |

| -4 | Змушує ssh використовувати лише адреси IPV4 |

| -6 | Примушує ssh використовувати лише адреси IPv6 |

| -А | Він ініціює переадресацію підключення агента автентифікації. Зазвичай ви можете вказати цей прапор для кожного хоста. Примітно, що ви повинні ввімкнути переадресацію автентифікації агента з великою обережністю. Ті, хто має повноваження обходити дозволи на файли на віддалених хостах, часто можуть отримати доступ до локального агента через перенаправлене з’єднання. Хоча зловмисники не можуть отримати доступ до ключового матеріалу від агентів, вони можуть використовувати ключі для виконання операцій і автентифікації за допомогою ідентифікацій в агенті. |

| -а | Вимикає переадресацію підключення агента автентифікації |

| -b адреса_прив’язки | Ви можете використовувати bind_address на локальних машинах як адресу джерела підключення. Цей прапорець корисний лише для систем із кількома пристроями. |

| -C | Він використовується для запиту стиснення всіх даних. А також використовує той самий алгоритм, що й gzip для стиснення даних, включаючи stdout, stdin і stderr. |

| -c специфікація_шифру | Він вибирає специфікацію шифру для використання під час сеансу шифрування. Протокол версії 1 дозволяє специфікацію лише одного шифру. Але для протоколу версії 2 кома відділяє список шифрів, починаючи з найбільш бажаного. |

| -D –Хо | Він керує компонентами Sm off і Sm on. Він визначає локальну динаміку для переадресації портів на рівні програми. Зокрема, він виділяє сокет, який слухає порт у вашій локальній системі. Кожне з’єднання через цей порт пересилається через безпечний канал системи. |

| -e escape_char | Цей тег допомагає встановити escape-символи для сеансів із pty. |

| -F конфігураційний файл | Він визначає файл конфігурації для кожного користувача. |

| -f | Прапор ініціює запит для ssh повернутися у фоновий режим перед виконанням команди. Це зручно, коли користувач бажає, щоб запит пароля або парольної фрази відбувався у фоновому режимі. |

| -g | Встановлює з’єднання між віддаленими хостами та локальними переадресованими портами |

| -i ідентифікаційний_файл | Вибирає системний файл, з якого ваша машина зчитує ідентифікатор для автентифікації DSA або RSA. |

| -к | Вимикає делегування або пересилання облікових даних і ідентифікаторів GSSAPI на сервер |

| -Л -Хо | Керує компонентами Sm off і Sm on, вказуючи, що порт, наданий на клієнті/локальному хості, має перенаправлятися на ваш порт і хост на віддаленій машині. |

| -l ім’я_для входу | Він спрямовує користувача до входу на віддаленій стороні. |

| -М | Він переводить клієнта в головний режим, щоб увімкнути спільний доступ до з’єднання. Може бути кілька параметрів –M, щоб перевести клієнта ssh у головний режим і вимагати підтвердження, перш ніж система прийме підлеглі з’єднання. |

| -m mac_spec | Це додатковий прапорець для протоколу версії 2. Він надає розділений комами список алгоритмів коду автентифікації повідомлення (MAC). |

| -Н | Вказує користувачам не виконувати віддалені команди. |

| -н | Він перенаправляє дані stdin з /dev/null і запобігає їх читанню. Його можна використовувати лише тоді, коли ssh працює у фоновому режимі. |

| -O ctl_cmd | Він керує активним з’єднанням із мультиплексування головного процесу. |

| -о варіант | Цей прапорець часто використовується для надання опцій у точному форматі, який використовується у вашому файлі конфігурації. |

Висновок

Ця стаття є детальним вступом до Secure Socket Shell або SSH. Він описав команду ssh разом із її синтаксисом і відповідними прапорцями. Сподіваємось, ви зможете використати наведену вище інформацію, щоб почати взаємодію з протоколом SSH.

Якщо помітили помилки чи неточності, будь ласка, залишіть коментар чи напишіть листа на поштову адресу [email protected]